Einführung in “I2P”: dein eigenes Internet ist sicher, privat und frei

Was soll man machen gegen Missbrauch und Ausbeutung der eigenen Daten und Werte im Internet? Vor einigen Jahren hat sich sogar Sir Tim Berners-Lee von seinem World Wide Web abgewandt und ist heute mit seinem “Solid” Projekt in der verteilten neuen Welt unterwegs. Es gibt noch mehr gute Nachrichten: es ist recht einfach sich der modernen verteilten Welt zuzuwenden und das freie Internet zum Beispiel via “I2P” zu nutzen. Wir zeigen wie.

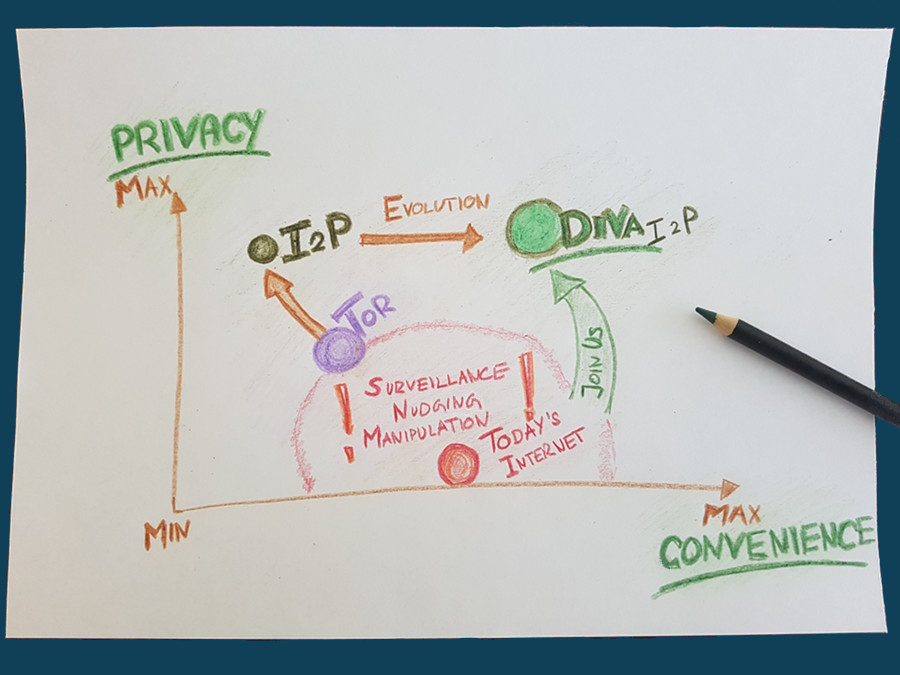

Der Weg: Tor und I2P

Aus Sicht der Technik-Nerds war der Pfad zum eigenen, sicheren und privaten Internet beschwerlich: in den letzten 15 Jahren wurden viele Irrwege beschritten und viele schmerzhafte Lernerfahrungen gesammelt. Heute ist zum Beispiel der “Tor-Browser” für zahlreiche normale User eine Möglichkeit das Internet einigermassen privat zu nutzen. Aber das “Tor Netzwerk” ist eher zentralisiert und hat einige Schwachpunkte. Heute werden viele Tor User im Netz aktiv diskriminiert und von der Nutzung von Diensten ausgeschlossen. Grund: Infrastruktur- und Dienstbetreiber können Tor-Verkehr recht einfach identifizieren und User blockieren, schikanieren oder zensieren. “I2P”, ein verteiltes und Zensur-resistentes Netzwerk, ist hingegen nur wenigen bekannt. Es wird von Manipulatoren oder Regulatoren oft abwertend als “Darknet” bezeichnet. Dabei ist I2P schlicht das freie Internet von Menschen für Menschen. Die gesamte I2P Entwicklung ist selbstverständlich bedingungslos quelloffen.

Sobald ein User I2P nutzt, wird dieser automatisch ebenfalls zu einem I2P Knoten. Und damit Teil einer modernen “Basisbewegung”. Das ist das Schöne an diesem freien Netz: es ist ein Geben und Nehmen. Viele dieser Menschen beteiligen sich im privaten Rahmen, zum Beispiel auf dem eigenen Laptop oder Mobiltelefon. Die Entwickler von I2P arbeiten übrigens auch kontinuierlich am Schutz vor Diskriminierung der Knoten. In anderen Worten: für andere Netzwerkteilnehmer (zum Beispiel ein Telekommunikationsunternehmen oder eine Überwachungsanlage) soll nicht ersichtlich sein ob und wo ein I2P Knoten betrieben wird. All diese Anstrengungen, welche schon länger als ein Jahrzehnt dauern, beginnen nun Früchte zu tragen.

Weiterentwicklung

Diese Basisbewegung gewinnt also immer stärker an Schwung. Der offensichtliche Missbrauch von Netzwerken, Geräten und Software durch Behörden und Unternehmen geht Menschen an die Substanz. Die immaterielle oder materielle Enteignung sowie Bevormundung in Kombination mit Machtmissbrauch ist für viele Bürgerinnen und Bürger nicht mehr akzeptabel. Aus diesen Gründen werden Menschen Teil der Basisbewegung – unkompliziert und schlicht durch Nutzung des freien Internets. Zum Glück hat sich in den letzten 30 Jahre die allgemeine Technologiekompetenz kontinuierlich erhöht. Es ist für die meisten User möglich “I2P” oder “Tor” zu nutzen und damit intelligentere Technologie-Entscheidungen zu treffen.

DIVA.EXCHANGE hat zum Beispiel eine Anleitung für den Betrieb eines I2P Knotens oder Tor Zugangs auf jedem Rechner für interessierte Einsteiger erstellt. Diese Anleitung findet sich gleich weiter unten.

Ausblick

Das freie Internet und damit I2P mit all den seriösen und ehrlichen Anwendungsmöglichkeiten wächst. Immer mehr User stellen einen kleinen Teil ihrer Rechnerkapazitäten und Bandbreite zur Verfügung. Das ist die Basisbewegung. Es braucht aber auch bessere und einfachere Anwendungen im freien Internet. DIVA.EXCHANGE kümmert sich zum Beispiel um freie Banking-Technologie. Einfach zu nutzende soziale Netzwerke – wie zum Beispiel Mastodon – oder auch Kommunikationsmittel wie Chat sollten im freien Internet zur Verfügung stehen. Genau dies ist die Mission: die grundlegenden Technologien stehen bereit – jetzt werden die Bedürfnisse der User in Sachen “Bequemlichkeit und Einfachheit” angepackt! Wir bei DIVA.EXCHANGE freuen uns über alle die im Verein mitmachen wollen um diesen Zielen näher zu kommen.

Weiterführende Links

Anleitung für Einsteiger in I2P, Englisch: https://github.com/diva-exchange/i2p

Öffentlicher Chat der DIVA.EXCHANGE Gemeinschaft, Deutsch und Englisch: https://t.me/diva_exchange_chat_de

Privatsphäre, einfach erklärt: https://www.diva.exchange/de/privatsphaere/privatsphaere-einfach-erklaert/

Diesen Artikel öffentlich diskutieren: https://social.diva.exchange/@social

Solid (Social Linked Data), https://en.wikipedia.org/wiki/Solid_(web_decentralization_project)

Tor Browser, https://en.wikipedia.org/wiki/Tor_(anonymity_network)#Tor_Browser

I2P, https://en.wikipedia.org/wiki/I2P

Anleitung – I2P und Tor nutzen

Diese Anleitung richtet auf dem eigenen Rechner einen “Container” ein, welcher Zugang sowohl zum freien wie auch bekannten Internet gewährt. Ein Container ist eine neutrale isolierte Umgebung innerhalb des eigenen Rechners. Ein Container ist grundsätzlich sicher – natürlich höchstens so sicher wie auch das unterliegende Betriebssystem. In jedem Fall ist eine Container-Installation mit neuer Software, welche man testen oder nutzen möchte, einer direkten Installation vorzuziehen.

Die Technologie für Container heisst “Docker”. Für Mac, Windows oder Linux erhält man Docker hier: https://docs.docker.com/get-docker/. Die lesenswerte 10-Minuten Einführung für eher Technik-Interessierte findet sich hier: https://docs.docker.com/get-started/overview/.

Docker Container einrichten

Für diejenigen Benutzer unter Windows oder Mac, welche “Docker” oder die “Powershell” bzw. die “Shell” noch nie benutzt haben: das 10-Minuten-Einsteiger-Video für Docker auf Windows oder Mac ist sehenswert.

Nachdem man Docker installiert hat, holt man sich den DIVA.EXCHANGE Container. Dieses Abholen nennt sich “pull”. Die folgenden Befehle führt man jeweils in der Powershell (Windows) oder in der Shell (Linux oder Mac) aus. Der erste Schritt ist also das Abholen des Containers mit:

docker pull divax/i2p:current-i2p-torDanach initiiert man den Container mit dem folgenden Befehl:

docker run --env PORT_TOR=9950 --env PORT_HTTP_PROXY=4544 --env ENABLE_HTTPPROXY=1 -p 7170:7070 -p 4544:4444 -p 9950:9050 -p 8080:8080 -d --name i2p-tor divax/i2p:current-i2p-torNach einigen Sekunden steht der Container und somit auch das freie Internet zur Verfügung. Für das allererste Initiieren benötigt “I2P” etwa drei Minuten um sich vollständig im Netzwerk zu integrieren. Diese Zeit kann man gleich nutzen um den eigenen Lieblingsbrowser einzurichten (siehe unten).

Den Container kann man jederzeit wieder stoppen mit:

docker stop i2p-torDen Container löscht man komplett mit:

docker rm i2p-torEinen gelöschten Container initiiert man wieder neu mit obenstehendem “docker run” Befehl.

Einen gestoppten Container startet man mit:

docker start i2p-torSchaltet man den Computer aus, so muss man den Container nach erneutem Starten des Computers wieder neu starten.

Browser einrichten

Um den eigenen Lieblingsbrowser (Firefox, Chrome, Safari etc.) einzurichten, öffnet man diesen und öffnet anschliessend die “Einstellungen”. In den “Einstellungen” sucht man nach “Proxy”.

Dort stellt man die “Automatische Proxy-Konfiguration via URL” ein und setzt den Wert auf:

http://localhost:8080/proxy.pacFertig! Einstellungen schliessen und lossurfen. Die Einstellungen im Browser sehen in etwa so aus:

Ein “Proxy” ist nichts anderes als eine “Stelle dazwischen”. Wir wollen nämlich den oben eingerichteten Container als “Stelle zwischen Browser und Internet” nutzen. Unser neuer Container übernimmt die Umleitung unseres Verkehrs entweder über I2P in das freie Internet oder via Tor in das bekannte Internet. Und genau diese Umleitungs-Stelle ist “localhost:8080”. In anderen Worten: unser eigener Rechner, Türe Nummer 8080 – und diese Türe führt zu unserem eigenen Container.

Wenn man nun also das bekannte Internet, wie zum Beispiel https://diva.exchange oder https://nzz.ch surft, so wird automatisch Tor benutzt und die Privatsphäre ist schon mal deutlich besser geschützt. Das freie Internet, zum Beispiel http://diva.i2p, ist dann auch ganz normal im Browser verfügbar. Im freien Internet – d.h. .i2p-Adressen, wie diva.i2p – braucht man übrigens kein “https”. Der gesamte Verkehr wird lokal im Container mit dem eigenen, selbst-erstellten Schlüssel verschlüsselt. Das ist mindestens so sicher wie “https”.

Bemerkungen zum Schluss

Diese einfache Anleitung ist für Interessierte ein erster Schritt in das freie Internet. Um zum Beispiel die eigene Privatsphäre im digitalen Raum zu schützen braucht es jedoch deutlich mehr und umfassende Lektüre wird empfohlen. Im Browser sollten grundlegende Addons wie “Adblock Plus”, “uBlock” oder “NoScript” aber in jedem Fall installiert und aktiviert sein.

Im weiteren gilt wie immer und überall: Betrüger und Schwätzer in allen Formen und Farben sind präsent und aktiv – oft auch sehr gut getarnt. Alle Informationen mehrfach und unabhängig zu prüfen ist darum unabdingbar.